[AWS] Client VPN (2)

aws workshop studio의 [PRD] 2024 ConntectX for Partners - Hybrid Network using AWS VPN의 lab을 정리한 내용이다

https://heywantodo.tistory.com/304

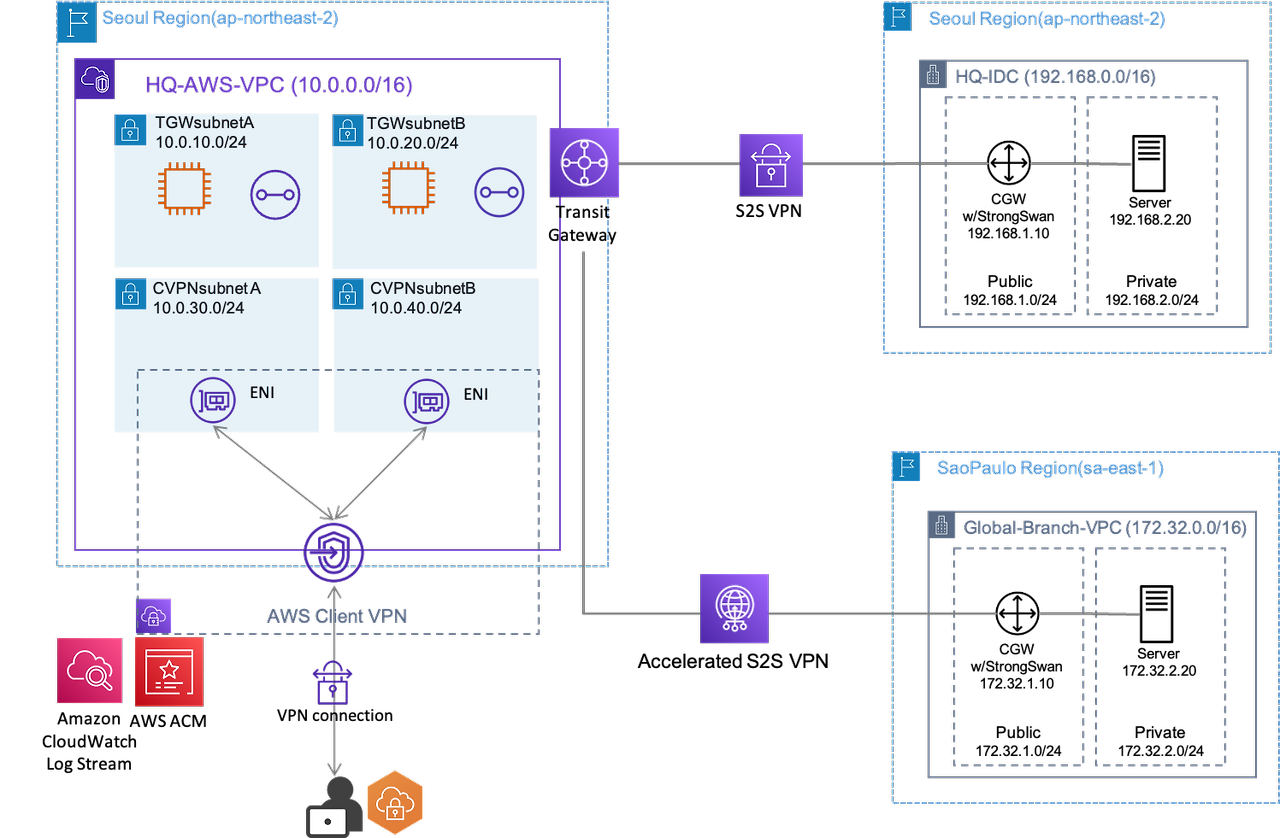

앞선 포스팅에서 Client VPN을 생성하고, 생성한 Endpoint에 대한 VPC 연결을 완료했다.

생성한 Client Endpoint에 접속하기 위해선, 관리자가 배포한 인증서와 접속 프로그램이 필요하다.

접속 프로그램은 AWS Client VPN을 사용하며, 아래 링크에서 운영체제에 맞는 프로그램을 다운 받을 수 있다.

https://aws.amazon.com/ko/vpn/client-vpn-download/

AWS Client VPN 다운로드 | Amazon Web Services

AWS Client VPN용 클라이언트는 무료로 제공됩니다. 컴퓨터를 AWS Client VPN에 직접 연결하여 엔드 투 엔드 VPN 경험을 구현할 수 있습니다. 이 소프트웨어 클라이언트는 AWS Client VPN의 모든 기능과 호환

aws.amazon.com

클라이언트 인증서 구성

1. 클라이언트 인증서 구성을 위해 생성된 Client Endpoint를 선택 한 뒤, Download client configuration 버튼을 선택한다.

2. 팝업에서 Download client configuration 버튼을 선택해서 파일을 다운로드 받는다.

3. 다운받은 downloaded-client-config.ovpn 파일을 편집기로 열어 클라이언트 인증서와 키를 차례대로 추가한다.

- <cert></cert> 사이에 client1.domain.tld.crt 파일의 -----BEGIN CERTIFICATE----- 부터 -----END CERTIFICATE-----

- <key></key> 사이에 client1.domain.tld.key 파일의 -----BEGIN PRIVATE KEY----- 부터 -----END PRIVATE KEY-----

- 마지막 라인에 verify-x509-name server name 는 삭제

파일을 저장 후 Client VPN 관리자는 이 인증서를 접속하고자 하는 원격 유저들에게 배포하면 된다.

AWS VPN Client 설치 및 설정

1. 앞에서 설치한 VPN Client를 실행시키고 File > Manage Profiles 메뉴로 들어간다.

2. Add Profile 버튼을 클릭하여 Display Name을 작성 후 VPN Configuration File에 위에서 설정한 config 파일을 업로드한다.

3. 생성한 프로필을 선택 후 Connect 버튼을 눌러 Client VPN 엔드포인트에 접속한다.

Connected. 라고 뜨면 접속 성공이다.

HQ VPC 접속

VPN Client를 이용하면 원격의 접속자가 인프라 관리자의 제어 아래 AWS VPC에 안전하게 접근이 가능하다.

VPN 연결된 로컬 PC에서 VPC 내부 서버에 프라이빗 IP로 Ping을 보내면 아래와 같이 통신이 잘 되는 것을 확인할 수 있다.

온프레미스 환경 접속

Site-to-Site VPN으로 연결된 온프레미스 네트워크에도 IDC에 대한 허용 규칙과 라우트를 추가해주면

접속이 가능하다.

1. VPC 콘솔에서 VPN -> Client VPN endpoints에서 VPN 엔드포인트를 선택 후

아래 탭에서 Authorization rules를 추가한다.

2. IDC의 CIDR을 입력하여 IDC로의 접근을 허용하는 룰을 추가해준다.

3. Route table 탭에서 route를 추가한다.

고가용성을 위해 두 서브넷 모두에 IDC로의 경로를 추가해준다.

5. Ping을 보내 통신이 잘 되는지 확인한다.

Client VPN을 구성함으로써 원격 및 재택 근무자들에게 AWS 환경 및 AWS와 연결된 온프레미스 네트워크에도 안전하게 접속할 수 있는 인프라를 제공할 수 있다.

'💻 CSP > AWS' 카테고리의 다른 글

| [AWS] Lambda Connection Handler (0) | 2024.02.29 |

|---|---|

| [AWS] Transit Gateway (0) | 2024.02.28 |

| [AWS] Client VPN (1) (0) | 2024.02.26 |

| [AWS] On-Premises와 AWS간의 Hybrid DNS (0) | 2024.02.23 |

| [AWS] Site-to-Site VPN 구성하기 (0) | 2024.02.22 |